OT / IOT / IOMT

OT & IoT, la nouvelle réalité.

Protéger votre OT/IoT est désormais une nécessité. En plus d’assurer la conformité et de détecter les attaques dans votre environnement, il est essentiel de disposer d’une équipe d’intervention spéciale pour la résilience et la protection des infrastructures critiques.

INVENTAIRE DES ACTIFS

Découverte complète de l’actif à l’aide de la version du micrologiciel, une vulnérabilité d’une manière totalement passive.

VISIBILITÉ GLOBALE

DÉTECTION INTELLIGENTE

RÉACTION RAPIDE

Grâce à des Threat Intelligence, à un panneau d’alerte et à des outils Forensics, ZENDATA fournit une équipe d’intervention disponible 24 heures sur 24 et 7 jours sur 7.

INVENTAIRE DES ACTIFS

Détection complète des équipements de l’infrastructure, du modèle de l’équipement, de la version du micrologiciel, et des vulnérabilités d’une manière passive.

VISIBILITÉ GLOBALE

Visualiser la connexion de votre appareil, les modèles de trafic, les erreurs de configuration et les attaques.

DÉTECTION INTELLIGENTE

Une surveillance continue des processus et du trafic afin d’identifier les menaces critiques et les anomalies.

RÉACTION RAPIDE

Grâce à la Threat Intelligence, à un panneau d’alerte et à des outils Forensics, ZENDATA fournit une équipe d’intervention disponible 24 heures sur 24 et 7 jours sur 7.

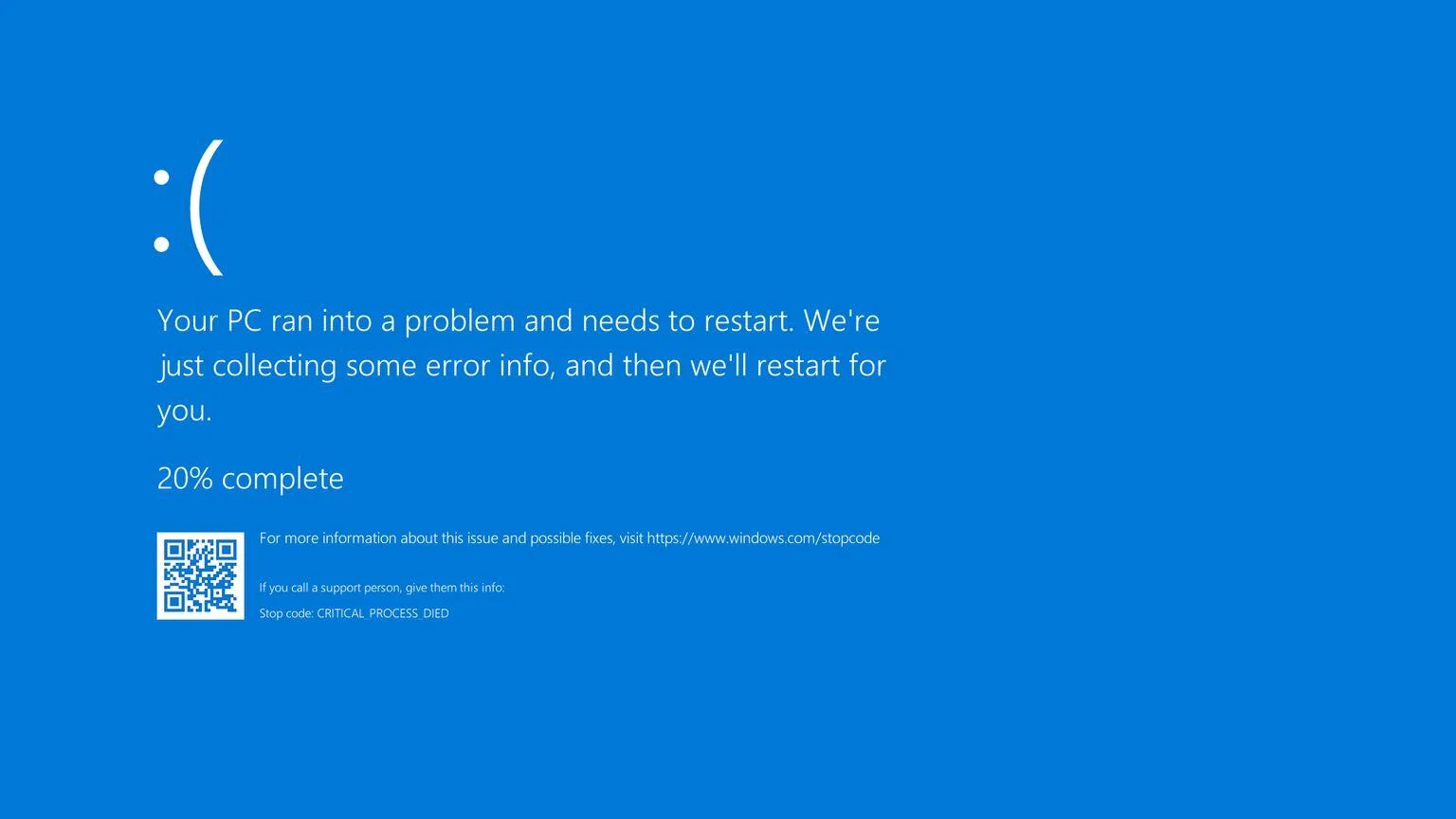

Ce n'est pas un problème IT

LES ORGANISATIONS DOIVENT COMPRENDRE LES MENACES, FORMER LEURS EMPLOYÉS ET PROTÉGER LEUR INFRASTRUCTURE.

UTILISER UNE APPROCHE HOLISTIQUE

Vos environnements OT et IoT sont protégés à l’aide de méthodes sécurisées, garantissant l’absence d’impact sur la productivité ou la qualité. Grâce à la simulation d’attaques dans des environnements clonés, à l’application de correctifs virtuels et aux meilleures pratiques pour renforcer l’infrastructure opérationnelle, vous vous protégez efficacement contre les attaques connues et inconnues. Détecter une anomalie ou un incident est tout aussi important que de s’en protéger.

UN SERVICE DE LA SÉCURITÉ OT VÉRITABLEMENT PROACTIF QUI VOUS OFFRE VISIBILITÉ, SURVEILLANCE ET DÉTECTION

Au cours des trois dernières années, les attaques contre les environnements OT et IoT ont augmenté jusqu'à 200 %. Les hackers ont prouvé qu'ils avaient l'intention et la volonté d'attaquer les infrastructures critiques. Lancer des cyberattaques contre des environnements OT est devenu une stratégie de plus en plus courante chez les hackers.

Tous les secteurs sont visés, des entreprises énergétiques aux secteurs médicaux, en passant par l'environnement bancaire.

En plus d'assurer la conformité et de détecter les attaques sur votre environnement, il est essentiel de disposer d'une équipe de réponse aux interventions qui soit spécialisée pour la résilience et la protection des infrastructures critiques.

Valeur ajoutée de ZENDATA

• Fournir des services MSSP OT/IoT à de grandes entreprises

• Monitoring continue de la Threat Intelligence

• Équipe dédiée à la réponse rapide aux incidents pour l’infrastructure OT/IoT

• Déploiements hybrides ou gérés de manière centralisée

• Gestion des actifs alimentée par l’IA pour réduire les alertes

• Expérience confirmée de plus de 10 ans

• Rapports détaillés pour les ingénieurs et la direction

• Présence mondiale et portée locale

• Expérience exclusive dans la réponse aux incidents

• Contrôle complet de conformité

• Manuels personnalisés adaptés aux besoins spécifiques

• Intégration transparente avec le système SIEM

• Équipe spécialisée dans l’Analyse Forensique

• Inspection passive des Deep Paquets en temps réel et hors ligne