AUDIT

Dans le cadre de nos audits, nous analysons non seulement le niveau technique de votre infrastructure numérique, tant en termes de configuration que de choix, mais aussi les processus organisationnels et le comportement humain.

Nous fournissons une vue d’ensemble personnalisée grâce à un tableau de bord IP conçu exclusivement pour afficher le niveau de maturité en matière de cybersécurité, ainsi que des recommandations à mettre en œuvre dans les années à venir.

COMBINAISON DE PLUSIEURS TECHNIQUES

ÉVALUATION DE LA MATURITÉ EN MATIÈRE DE CYBERSÉCURITÉ

TABLEAU DE BORD D'AUDIT PERSONNALISÉ

RAPPORT DE TRANSPARANCE

COMBINAISON DE PLUSIEURS TECHNIQUES

ÉVALUATION DE LA MATURITÉ EN MATIÈRE DE CYBERSÉCURITÉ

En fonction de l’infrastructure, de l’exposition au risque et du budget.

TABLEAU DE BORD D'AUDIT PERSONNALISÉ

Suivi des progrès réalisés tout au long de la feuille de route pour la mise en œuvre de la cybersécurité

RAPPORT DE

TRANSPARENCE

Vous donner toutes les recommandations basées sur le budget et les priorités.

L'AUDIT INTERNE FONDÉ SUR LE RISQUE

Un aperçu complet

DE NOTRE PROCESSUS D'AUDIT

L’objectif de notre audit est de renforcer la protection de votre entreprise. Nous proposons une évaluation détaillée de l’état de la sécurité informatique et créons un plan d’action qui intègre les moyens les plus efficaces pour y parvenir. Nous vous aiderons également à hiérarchiser les solutions en fonction de la probabilité et de la gravité des risques afin d’optimiser vos efforts de réduction des risques.

Un aperçu complet

DE NOTRE PROCESSUS D'AUDIT

SYNTHÉTISER ET CORRÉLER LES DONNÉES. RÉDIGER UN RAPPORT ET DES RECOMMANDATIONS DE CORRECTION.

ANALYSE DES MENACES ET MISE EN PLACE D'UNE ÉQUIPE SPÉCIALISÉE POUR LA RÉSILIENCE DE L’INFRASTRUCTURE.

PRÉSENTATION À LA DIRECTION DU PLAN D'ACTION ET DE RENFORCEMENT.

TESTS TECHNIQUES, ANALYSE DES INFORMATIONS COLLECTÉES ET ENTRETIENS AVEC LES UTILISATEURS.

QUESTIONNAIRE DE PRÉ-AUDIT POUR ÉTABLIR UNE OFFRE AUDIT PERSONNALISÉE.

RAPPORT D'AUDIT DE ZENDATA: UN ATOUT STRATÉGIQUE POUR VOTRE IT

Votre service informatique disposera ainsi d’un résumé des actions à entreprendre pour renforcer et optimiser leur configuration, ainsi que nos recommandations stratégiques; pour chaque point, nous décrivons la situation actuelle, les risques encourus et les recommandations pour pallier cette situation.

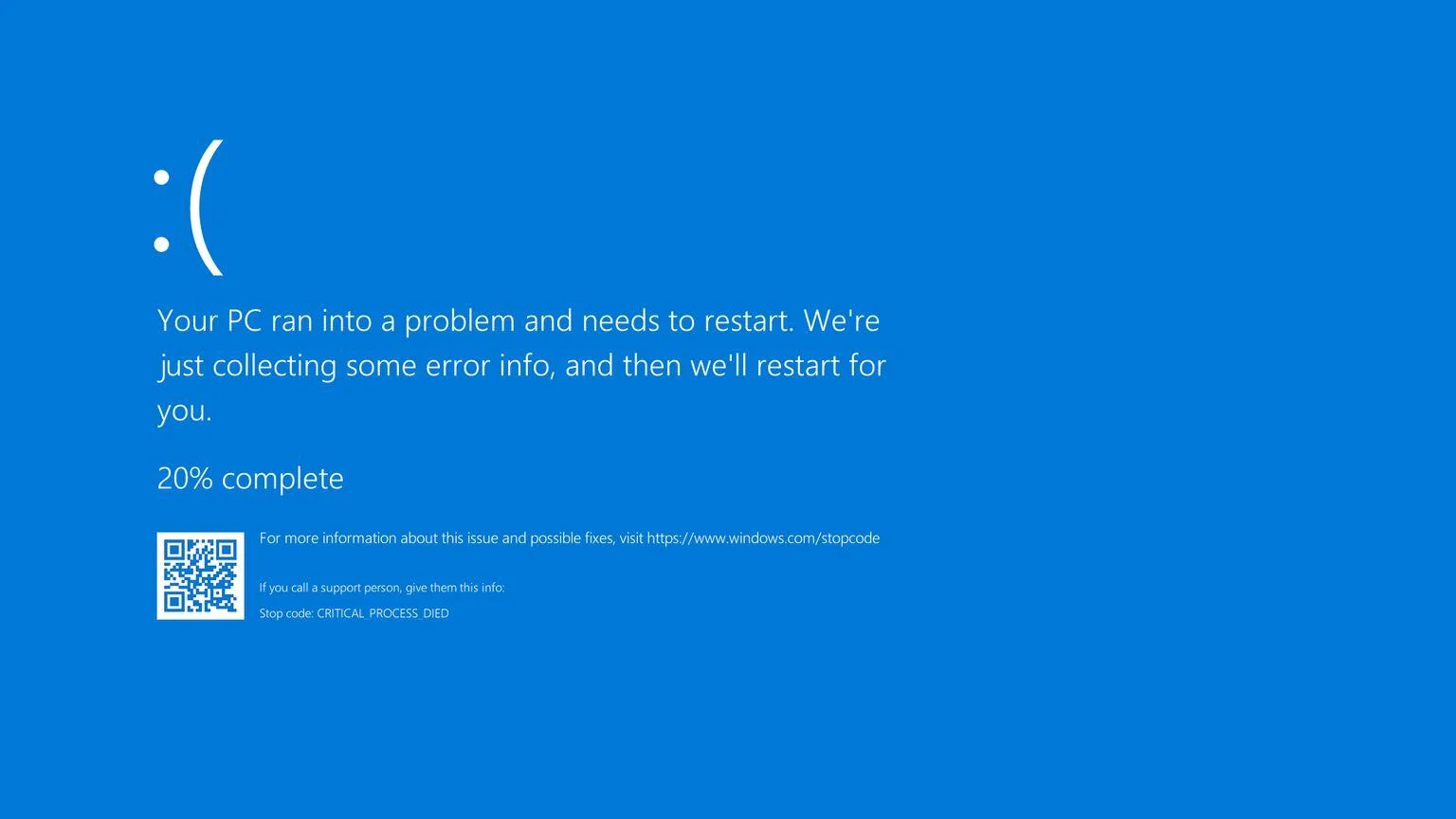

PEN-TEST: COMMENT VOTRE INFRASTRUCTURE RÉSISTE-T-ELLE AU PIRATAGE?

Dans nos tests, l'équipe d'experts simule une attaque réaliste utilisant le mode choisi (boîte noire, boîte grise, boîte blanche) pour tester les défenses de votre entreprise. Cet audit complet, conçu pour répondre aux exigences réglementaires, y compris celles de la FINMA, offre une évaluation rapide de la maturité cybernétique de votre organisation. En détectant les vulnérabilités lors de ces brèches simulées, nos ingénieurs en cybersécurité fournissent un rapport détaillé. Cet examen constitue une ressource précieuse pour définir et mettre en œuvre des actions prioritaires afin d'améliorer efficacement votre sécurité.

Valeur ajoutée de ZENDATA

• Rentable, offrant son propre tableau de bord d’audit

• Tableau de bord interactif pour suivre les progrès

• Des rapports entièrement transparents avec des recommandations

• Entretiens avec les employés et la direction inclus

• Indépendance dans la mise en œuvre des recommandations

• Spécialistes certifiés et adeptes des solutions de pointe

• Audit dans plusieurs secteurs et pays

• Ajout d’un soutien en matière de renseignement sur les menaces dans le cadre de vos propres TTP

• Diligence technologique approfondie pour des décisions en connaissance de cause

• Plus de 60 certifications ISO27001 mises en œuvre dans des entreprises internationales