Les hackeurs contournent l’authentification Microsoft 365 en exploitant le device code flow.

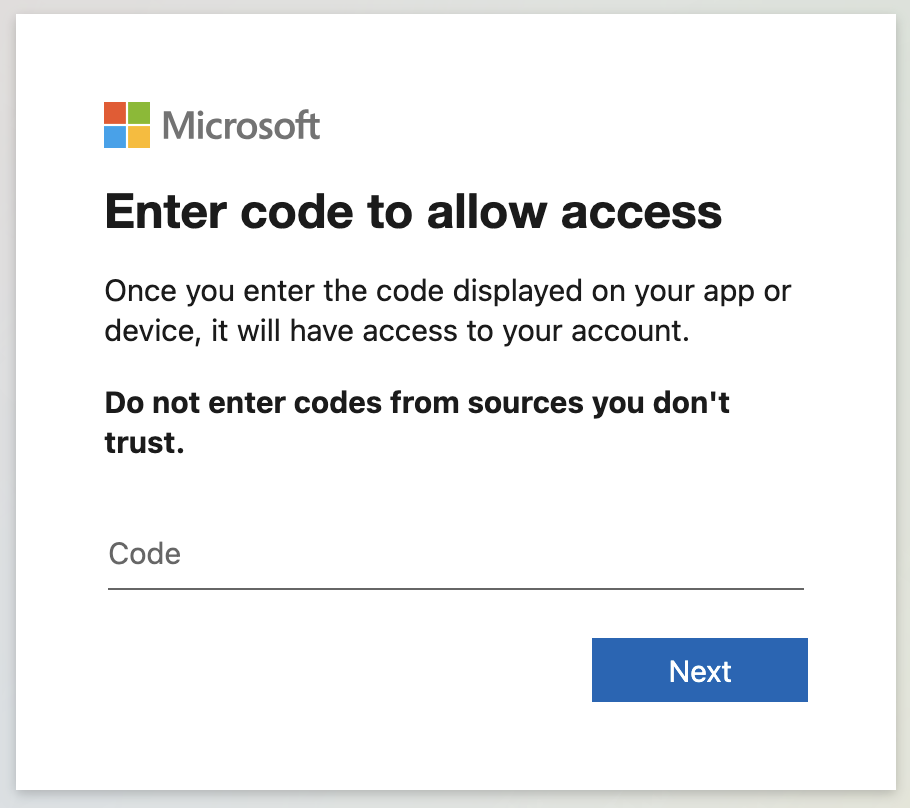

Les hackeurs ont trouvé un moyen efficace de contourner l’authentification Microsoft 365 en abusant du device code flow, un mécanisme conçu pour permettre l’authentification sur des appareils sans méthode d’entrée traditionnelle. Cette attaque est préoccupante, car elle exploite la confusion des utilisateurs plutôt qu’une vulnérabilité technique, faisant de l’ingénierie sociale la véritable arme ici.

Comment ça fonctionne ?

Les attaquants se font passer pour des entités de haut niveau (agences gouvernementales, instituts de recherche) et engagent des conversations via des applications de messagerie. Ils envoient ensuite un code d’autorisation d’appareil, piégeant l’utilisateur pour qu’il le saisisse sur une véritable page Microsoft, lui accordant ainsi, sans le savoir, un accès total à son compte.

Pourquoi ça marche ?

Le processus d’authentification est trop opaque. Beaucoup d’utilisateurs ne réalisent pas qu’ils accordent un accès à un appareil externe plutôt que de simplement s’authentifier eux-mêmes. Les attaquants exploitent la confiance naturelle que les utilisateurs placent dans les flux familiers, comme rejoindre une réunion Teams ou se connecter à un service cloud.

Analyse de nos experts – Que faut-il changer ?

- Microsoft doit améliorer ses avertissements UX : les utilisateurs doivent comprendre précisément à quoi ils donnent accès.

- Les SOC doivent surveiller les journaux d’authentification : les connexions basées sur les device codes doivent être suivies de près.

- Les utilisateurs doivent être formés à repérer les attaques d’ingénierie sociale, surtout lorsqu’il s’agit de codes et de processus d’authentification.

L’authentification est un système trop complexe pour que la plupart des utilisateurs le maîtrisent pleinement. S’ils ne comprennent pas ce qu’ils approuvent, ils ne peuvent pas se défendre contre ces attaques, et c’est exactement sur cela que comptent les attaquants.

Microsoft et les équipes de sécurité doivent assumer la responsabilité de la clarté et de la visibilité dans l’authentification, sinon cette méthode d’attaque ne sera pas la dernière du genre.

L’éternel débat entre efficacité et sécurité refait surface…

Lire l’article complet ici.