Hacker haben eine effektive Methode entdeckt, um die Authentifizierung von Microsoft 365 zu umgehen, indem sie den Device Code Flow ausnutzen – ein Mechanismus, der entwickelt wurde, um die Anmeldung auf Geräten ohne traditionelle Eingabemethoden zu ermöglichen. Dieser Angriff ist besonders besorgniserregend, da er nicht auf eine technische Schwachstelle abzielt, sondern auf die Verwirrung der Nutzer setzt. Soziale Ingenieurskunst ist hier die eigentliche Waffe.

Wie funktioniert es?

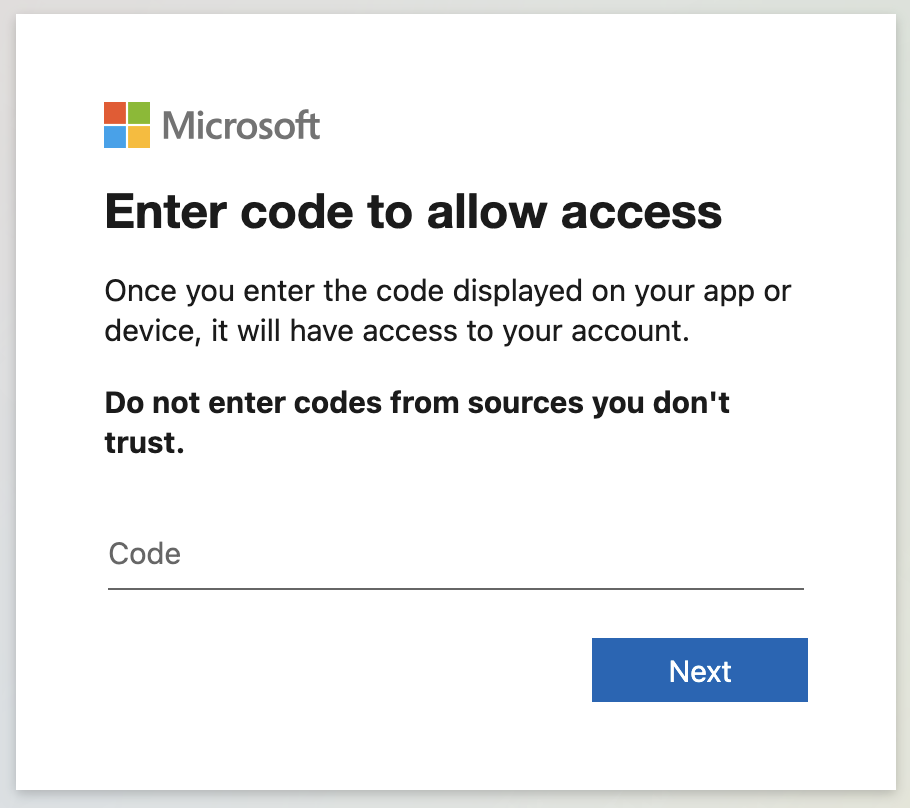

Die Angreifer geben sich als hochrangige Organisationen aus (z. B. Regierungsbehörden oder Forschungsinstitute) und nehmen über Messaging-Anwendungen Kontakt mit ihren Opfern auf. Anschließend senden sie einen Autorisierungscode für ein Gerät und bringen das Opfer dazu, diesen auf einer echten Microsoft-Seite einzugeben. Dadurch erhält der Angreifer unbemerkt vollständigen Zugriff auf das Konto des Nutzers.

Warum funktioniert diese Methode?

Der Authentifizierungsprozess ist zu undurchsichtig. Viele Nutzer erkennen nicht, dass sie einem externen Gerät Zugriff gewähren, anstatt sich nur selbst zu authentifizieren. Die Angreifer nutzen das Vertrauen der Nutzer in bekannte Abläufe aus, wie das Beitreten zu einer Teams-Besprechung oder das Anmelden bei einem Cloud-Dienst.

Expertenanalyse – Was muss sich ändern?

- Microsoft muss seine Benutzerwarnungen verbessern: Nutzer müssen klar erkennen, worauf sie Zugriff gewähren.

- SOC-Teams müssen Authentifizierungsprotokolle überwachen: Anmeldungen über Device Codes sollten genau nachverfolgt werden.

- Nutzer müssen geschult werden, Social-Engineering-Angriffe zu erkennen, insbesondere wenn es um Codes und Authentifizierungsprozesse geht.

Authentifizierung ist für die meisten Nutzer zu komplex, um sie vollständig zu verstehen. Solange sie nicht genau wissen, was sie genehmigen, können sie sich nicht gegen solche Angriffe wehren – und genau darauf setzen die Angreifer.

Microsoft und Sicherheitsteams müssen Verantwortung für Transparenz und Sichtbarkeit in der Authentifizierung übernehmen, sonst wird diese Angriffsmethode nicht die letzte ihrer Art sein.

Die ewige Debatte zwischen Effizienz und Sicherheit kehrt zurück…

Den vollständigen Artikel hier lesen.