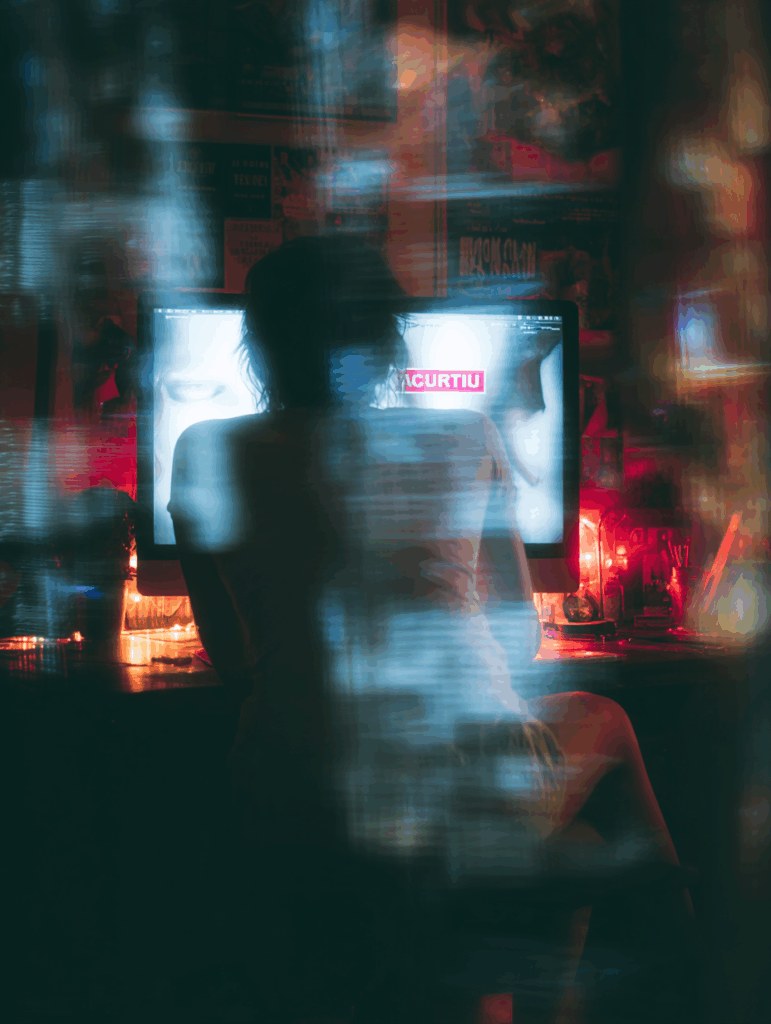

Back en 2018, ZENDATA alertait déjà sur la montée des escroqueries à la sextorsion. À l’époque, les cybercriminels envoyaient des emails en masse en prétendant avoir piraté les ordinateurs des victimes, pris des captures d’écran et des images de leur webcam, puis menaçaient de les publier à moins qu’une rançon ne soit payée. La grande majorité de ces campagnes n’étaient que de simples arnaques : il n’y avait ni malware, ni captures d’écran, uniquement de l’intimidation et de l’ingénierie sociale exploitant la peur du discrédit public. Depuis, les malwares de sextorsion ont considérablement évolué, transformant ces menaces fictives en véritables dangers.

La sextorsion devient réelle : place à Stealerium

Aujourd’hui, le paysage a radicalement changé. Une nouvelle famille de malwares, baptisée **Stealerium**, a donné corps à ces menaces autrefois vides de substance. Initialement publié comme infostealer open source sur GitHub en 2022, il est désormais activement utilisé et adapté par des groupes cybercriminels à travers le monde. Ce logiciel malveillant est généralement diffusé via des emails de phishing soigneusement conçus, se présentant comme des factures, des confirmations de voyage ou encore des notifications juridiques, afin d’inciter les destinataires à ouvrir des pièces jointes ou liens malveillants. Une fois installé, Stealerium agit comme un infostealer classique en collectant les identifiants de navigateurs, les cookies de session, les profils Wi-Fi, les configurations VPN et même les portefeuilles de cryptomonnaies, fournissant aux attaquants un arsenal de données sensibles à exploiter.

Mais Stealerium va encore plus loin. Il analyse les onglets du navigateur à la recherche de mots-clés tels que “sex” ou “porn”. Lorsqu’il en détecte, le malware prend simultanément une capture d’écran de la fenêtre active et active la webcam de la victime pour la filmer en temps réel. Les deux images sont ensuite automatiquement transmises à l’attaquant via des canaux tels que Telegram, Discord, SMTP ou GoFile. Cette évolution transforme la sextorsion, auparavant simple menace psychologique, en une attaque techniquement réalisable, donnant aux criminels un levier immédiat et hautement exploitable. Les malwares de sextorsion les plus sophistiqués comme Stealerium marquent un basculement des escroqueries vers de véritables menaces d’extorsion.

Analyse technique : le fonctionnement de Stealerium

Les chercheurs en cybersécurité mettent en avant plusieurs caractéristiques techniques du fonctionnement de Stealerium :

- Architecture modulaire : Conçu comme un projet open source flexible, Stealerium a déjà donné naissance à de multiples variantes (par ex. Phantom Stealer, Warp Stealer) que les attaquants adaptent à leurs campagnes.

- Vecteurs d’exfiltration : Contrairement aux malwares classiques qui reposent sur un serveur de commande unique, Stealerium utilise des plateformes grand public telles que des bots Telegram ou des webhooks Discord pour une exfiltration discrète et résiliente.

- Logique automatisée de sextorsion : La combinaison déclenchée par mots-clés (capture d’écran + activation de la webcam) est quasi inédite dans les infostealers et illustre un tournant inquiétant vers des tactiques d’extorsion à faible effort mais à fort impact.

- Portée des victimes : Depuis mai 2025, des campagnes ciblent plusieurs secteurs, notamment l’hôtellerie, l’éducation et la finance. Les particuliers sont également exposés s’ils ouvrent par erreur la mauvaise pièce jointe.

Cette combinaison de vol d’identifiants et de sextorsion rend Stealerium particulièrement dangereux : même si les cybercriminels échouent à monétiser les données volées, ils disposent toujours d’un moyen de pression redoutable par la menace réputationnelle.

Comment ZENDATA protège : une défense en profondeur contre Stealerium

Chez ZENDATA, nos opérations SOC sont conçues précisément pour contrer ces menaces en constante évolution. La défense contre Stealerium repose sur une approche multicouche, que nous délivrons grâce à notre modèle **ZEN360 Defense-in-Depth** :

- Email Security Gateway (ESG/SEG) : Filtrage des pièces jointes malveillantes et des campagnes de phishing avant qu’elles n’atteignent la boîte de réception, bloquant ainsi le vecteur d’infection principal.

- Endpoint Detection & Response (EDR) : Détection et confinement des processus suspects tels que l’accès non autorisé à la webcam, l’abus de PowerShell ou des exfiltrations de fichiers inhabituelles.

- Corrélation SIEM : Notre SIEM corrèle les tentatives de phishing, les exécutions de processus et les anomalies de trafic sortant afin de détecter rapidement un comportement de type Stealerium.

- Firewalls nouvelle génération : Blocage et surveillance des connexions sortantes vers des infrastructures malveillantes connues ou des plateformes non autorisées comme les webhooks Discord utilisés pour l’exfiltration.

- Intégration de Threat Intelligence : Notre équipe CTI intégrée suit en continu les variantes émergentes de Stealerium et met à jour les règles de détection afin d’empêcher que même les dérivés open source ne passent inaperçus.

Retrouvez l’analyse complète ici.